C'EST QUOI LE PSI

Le

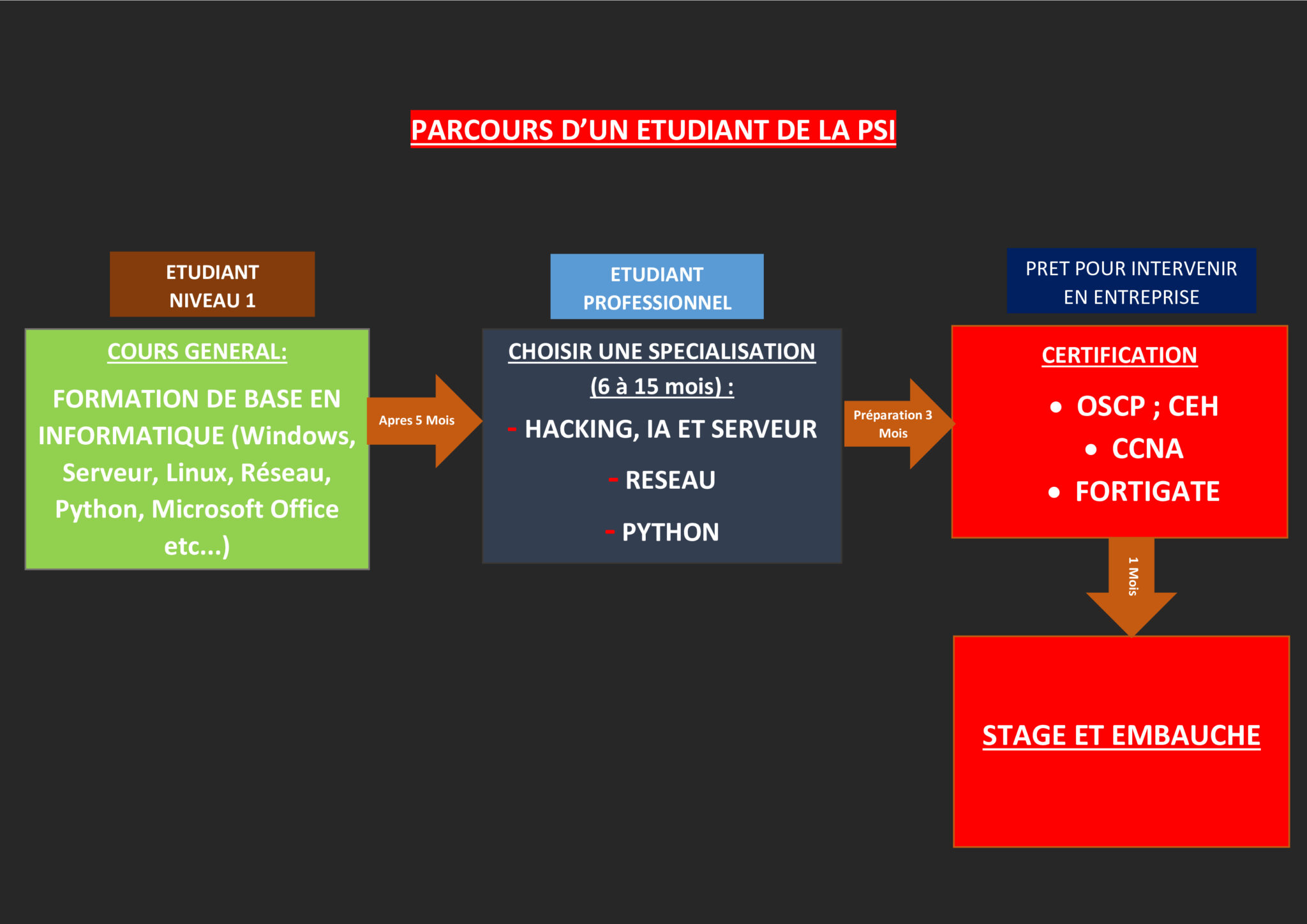

parcours des spécialistes en informatique fait référence à la trajectoire

éducative et professionnelle suivie par ceux qui se spécialisent dans le

domaine de l’informatique. Ce parcours peut varier en fonction des intérêts,

des compétences et des objectifs de carrière de chaque individu, mais il

comprend généralement plusieurs étapes clés.

OBJECTIF DE FIN DE FORMATION SUR 2 ANS :

Après avoir suivi toutes ces formations, vous aurez acquis une expertise approfondie dans plusieurs domaines clés de l’informatique et de la sécurité des réseaux, ce qui vous permettra de devenir un spécialiste hautement qualifié et polyvalent. Voici un résumé des principales compétences que vous aurez développées :

Après avoir suivi toutes ces formations, vous aurez acquis une expertise approfondie dans plusieurs domaines clés de l’informatique et de la sécurité des réseaux, ce qui vous permettra de devenir un spécialiste hautement qualifié et polyvalent. Voici un résumé des principales compétences que vous aurez développées :

Bases de l’informatique : Vous maîtriserez les principes fondamentaux de l’informatique, y compris le fonctionnement des ordinateurs, la navigation dans les systèmes d’exploitation (Windows et Linux), la gestion des fichiers et des périphériques, ainsi que les bases de données et les applications Microsoft Office.

Hacking réseau et serveur : Vous aurez une compréhension approfondie des réseaux informatiques, y compris les protocoles, les topologies, l’adressage IP, les équipements réseau, ainsi que la configuration et la sécurité des serveurs Windows. Vous serez capable d’identifier, d’exploiter et de sécuriser les vulnérabilités des réseaux et des serveurs.

Programmation : Vous serez compétent en Python, avec une compréhension approfondie de la syntaxe, des structures de données, de la programmation orientée objet et des bibliothèques et Framework populaires. Vous pourrez développer des scripts et des outils pour automatiser des tâches de sécurité, exploiter des vulnérabilités et analyser des logiciels malveillants.

Sécurité informatique : Vous aurez une connaissance approfondie des principes de la sécurité informatique, y compris les normes et les meilleures pratiques telles que ISO/IEC 27001/27002/27005, ainsi que les techniques de piratage éthique pour évaluer et renforcer la sécurité des systèmes.

Administration système : Vous serez capable d’administrer des serveurs Windows, y compris la gestion des utilisateurs et des groupes, la configuration des services réseau, la sécurité du serveur, la surveillance et le dépannage, ainsi que la virtualisation et la haute disponibilité.

Réseaux avancés : Vous maîtriserez les concepts avancés de routage et de commutation, ainsi que les protocoles de routage dynamique (OSPF, EIGRP, BGP), la qualité de service (QoS), la sécurité réseau et la résolution des problèmes réseau complexes.

IA ET HACKING

Certifications professionnelles : Vous serez prêt à passer des certifications reconnues telles que CEH, OSCP, CCNA, et d’autres selon vos intérêts et vos objectifs de carrière.

En résumé, vous serez équipé d’une expertise technique approfondie, de compétences pratiques et de certifications professionnelles qui vous permettront de réussir dans des rôles tels que spécialiste en sécurité informatique, administrateur système, ingénieur réseau ou consultant en informatique.

CYCLE DE FORMATION : COMMUN

CYCLE 1

2 mois

Programme :

- Introduction à l’informatique

- Principes de fonctionnement d’un ordinateur

- Introduction à Windows

- Navigation dans l’interface utilisateur

- Personnalisation de Windows

- Gestion des fichiers et dossiers

- Utilisation des applications intégrées (Microsoft Office : Word, Excel, PowerPoint)

- Gestion des périphériques

- Maintenance et dépannage de base

- Sécurité et confidentialité

Compétences :

1. Maîtrise des bases de l’informatique : Vous comprendrez les principes fondamentaux de l’informatique, y compris le fonctionnement des ordinateurs, la gestion des fichiers et des dossiers, ainsi que l’utilisation des applications intégrées telles que Microsoft Office.

2. Utilisation de Windows : Vous serez à l’aise avec l’interface utilisateur de Windows, capable de naviguer efficacement dans le système d’exploitation, de personnaliser les paramètres selon vos besoins et d’effectuer des tâches courantes.

3. Utilisation d’applications bureautiques : Vous serez capable d’utiliser les principales applications de la suite Microsoft Office, notamment Word pour le traitement de texte, Excel pour les calculs et les analyses de données, et PowerPoint pour les présentations.

4. Gestion des périphériques : Vous saurez comment gérer les périphériques courants tels que les imprimantes, les scanners et les dispositifs de stockage externes, ainsi que résoudre les problèmes de base qui peuvent survenir.

5. Maintenance et dépannage de base : Vous serez capable de réaliser des tâches de maintenance régulières sur votre système, telles que la mise à jour des logiciels, la sauvegarde des données et la gestion de l’espace disque, ainsi que de diagnostiquer et résoudre des problèmes de base.

6. Sécurité et confidentialité : Vous comprendrez les concepts de base de la sécurité informatique, y compris les bonnes pratiques pour protéger votre système contre les menaces telles que les virus, les logiciels malveillants et les atteintes à la vie privée.

CYCLE DE FORMATION : COMMUN

CYCLE 2

Durée : 3 mois

Programme :

1. Introduction aux réseaux informatiques

– Compréhension des concepts fondamentaux des réseaux informatiques.

– Étude des composants d’un réseau et des différentes topologies.

– Présentation du modèle OSI (Open System Interconnexion) et des protocoles réseau.

– Exploration de l’adressage IP et des équipements réseau.

– Approche de la sécurité des réseaux.

2. Serveurs Windows

– Introduction aux serveurs Windows : rôles et fonctionnalités.

– Configuration et gestion avancée des serveurs Windows.

– Étude des services de domaine Active Directory (AD DS) et de fichiers et de stockage.

– Mise en place de mesures de sécurité et de sauvegarde.

– Gestion des services d’impression de l’entreprise.

3. Introduction à Python

– Apprentissage de la syntaxe de base de Python.

– Exploration des fonctions, des modules et des structures de données avancées.

– Gestion des erreurs et des exceptions.

– Manipulation des entrées/sorties et des fichiers.

– Introduction à la programmation orientée objet (POO) et gestion des modules et des packages.

– Découverte des bibliothèques et des frameworks populaires.

– Réalisation d’un projet pratique utilisant Python.

4. Linux Basics

– Introduction aux bases de Linux.

– Exploration des outils de hacking disponibles sur Linux.

– Exploitation de vulnérabilités et création de virus.

– Techniques de piratage d’ordinateurs ordinaires.

– Approfondissement sur la post-exploitation après piratage.

– Étude du social engineering.

– Discussion sur les aspects législatifs et éthiques liés au hacking.

Compétences :

Après cette formation, les participants devraient acquérir les compétences suivantes :

1. Compréhension approfondie des réseaux informatiques, y compris les composants réseau, les topologies, le modèle OSI, les protocoles réseau, l’adressage IP et la sécurité des réseaux.

2. Compétences avancées en administration de serveurs Windows, comprenant la configuration, la gestion, la sécurité et la sauvegarde des serveurs, ainsi que la gestion des services de domaine Active Directory et des services de fichiers et de stockage.

3. Maîtrise des concepts de base de la programmation avec Python, y compris la syntaxe, les fonctions, les structures de données, la gestion des erreurs, la programmation orientée objet, ainsi que l’utilisation des bibliothèques et frameworks populaires.

4. Connaissance pratique des systèmes d’exploitation Linux, y compris l’utilisation des outils de hacking, l’exploitation de vulnérabilités, la création de virus, le piratage d’ordinateurs ordinaires, la post-exploitation après piratage, le social engineering, ainsi que la compréhension des aspects législatifs et éthiques liés au hacking.

Ces compétences combinées devraient permettre aux apprenants d’avoir une solide base dans les domaines de l’informatique, de la sécurité informatique, de l’administration système et du hacking réseau et serveur.

APRÈS LE CYCLE DE FORMATION EN COMMUN, L'ÉTUDIANT CHOISIT L'UNE DES SPÉCIALITÉS SUIVANTES JUSQU'AU NIVEAU EXPERT.

CYCLE PRO : SPECIALITÉS

HACKING (OSCP) (CEH) ET SERVEUR WINDOWS ENTREPRISE

Spécialisation 1

Durée : 9 mois

Niveau 1

Partie 1 : CEH (Certified Ethical Hacker)

– L’introduction au piratage éthique : plongez dans les bases de la sécurité de l’information, explorez les méthodologies comme Cyber Kill Chain et MITRE ATT&CK, et maîtrisez les normes de sécurité et les lois pertinentes.

– L’empreinte et la reconnaissance : apprenez à utiliser les derniers outils pour collecter des informations cruciales et cartographier votre terrain de jeu numérique.

– L’analyse des réseaux : explorez les failles de sécurité au niveau des réseaux et perfectionnez vos compétences avec des exercices pratiques.

– La phase d’énumération : découvrez des techniques avancées d’énumération et apprenez à identifier les vulnérabilités cachées.

– L’analyse de vulnérabilité : affûtez votre œil pour repérer les failles de sécurité avant que les méchants ne le fassent.

– Le piratage du système : devenez un maître du déguisement numérique en explorant les recoins les plus sombres de la stéganographie et de la stéganalyse.

– Les menaces de logiciels malveillants : plongez dans le monde des virus, vers et autres malwares, et apprenez à les traquer avant qu’ils ne vous trouvent.

– Les attaques par sniffing : explorez les secrets du sniffing de paquets et apprenez à vous défendre contre ces attaques sournoises.

– L’ingénierie sociale : découvrez les techniques utilisées par les pirates pour manipuler les humains et apprenez à les contrer.

– Les attaques par déni de service (DDoS) : explorez les diverses formes de ces attaques dévastatrices et apprenez à protéger vos précieuses ressources.

– Et bien plus encore…

Compétences :

La formation CEH (Certified Ethical Hacker) vous permettra d’acquérir un ensemble diversifié de compétences en matière de sécurité informatique, notamment :

1. Piratage éthique : Comprendre les principes fondamentaux de la sécurité de l’information et les lois en vigueur, ainsi que maîtriser les méthodologies telles que Cyber Kill Chain et MITRE ATT&CK.

2. Reconnaissance et empreinte : Apprendre à collecter des informations essentielles sur les réseaux et les systèmes, et à cartographier les environnements numériques.

3. Analyse des réseaux : Identifier et exploiter les failles de sécurité au niveau des réseaux grâce à des exercices pratiques.

4. Énumération : Utiliser des techniques avancées pour découvrir les vulnérabilités cachées dans les systèmes.

5. Analyse de vulnérabilité : Développer la capacité à repérer les failles de sécurité avant qu’elles ne soient exploitées.

6. Piratage de système : Explorer les techniques de dissimulation numérique et de stéganographie pour détecter les vulnérabilités des systèmes.

7. Menaces de logiciels malveillants : Reconnaître et contrer les différents types de logiciels malveillants tels que les virus, les vers et autres.

8. Attaques par sniffing : Comprendre les méthodes de sniffing de paquets et apprendre à se protéger contre ces attaques.

9. Ingénierie sociale : Identifier et contrer les techniques de manipulation utilisées par les pirates pour exploiter les failles humaines.

10. Attaques par déni de service (DDoS) : Explorer les différentes formes d’attaques DDoS et apprendre à protéger les ressources contre ces attaques dévastatrices.

En plus de ces compétences spécifiques, la formation CEH vous fournira également une compréhension approfondie des principes de base de la sécurité informatique, des bonnes pratiques en matière de sécurité et des méthodologies de test d’intrusion éthique.

Partie 2 : Administration serveur Windows

– L’administration de serveurs Windows : apprenez les principes de base, la gestion des utilisateurs et des groupes, ainsi que la configuration initiale de Windows Server.

– La gestion des services réseau : plongez dans la configuration des services tels que DNS et DHCP, ainsi que dans la gestion des services d’annuaire Active Directory.

– La sécurité du serveur : maîtrisez les techniques de sécurisation, de gestion des mises à jour et des pare-feux.

– La surveillance et le dépannage : découvrez comment surveiller votre système et résoudre les problèmes courants.

– La virtualisation et le Cloud : explorez l’univers de la virtualisation avec Hyper-V et découvrez comment intégrer les services Cloud comme Azure.

– La haute disponibilité et la tolérance aux pannes : apprenez à configurer des solutions redondantes pour assurer la disponibilité de vos services.

– L’administration avancée : découvrez comment automatiser les tâches avec PowerShell et optimiser les performances de votre serveur.

Compétences :

Les compétences acquises après cette formation en administration de serveur Windows sont les suivantes :

1. Administration de serveurs Windows : Capacité à configurer et gérer des serveurs Windows, y compris la gestion des utilisateurs, des groupes et des autorisations.

2. Gestion des services réseau : Compétence pour configurer et administrer des services réseau tels que DNS, DHCP et Active Directory pour assurer la connectivité et l’authentification des utilisateurs.

3. Sécurité du serveur : Maîtrise des techniques de sécurisation des serveurs, y compris la gestion des mises à jour, la configuration des pare-feux et des politiques de sécurité pour protéger les données et les ressources.

4. Surveillance et dépannage : Capacité à surveiller les performances du serveur, à identifier les problèmes potentiels et à les résoudre efficacement pour maintenir la disponibilité et la fiabilité du système.

5. Virtualisation et Cloud : Connaissance des technologies de virtualisation telles que Hyper-V et des services Cloud comme Azure, avec la capacité d’intégrer ces solutions pour une infrastructure informatique flexible et évolutive.

6. Haute disponibilité et tolérance aux pannes : Compétence pour configurer des solutions redondantes et mettre en œuvre des stratégies de reprise après sinistre pour assurer la disponibilité continue des services.

7. Administration avancée : Aptitude à automatiser les tâches administratives avec PowerShell, ainsi que des compétences pour optimiser les performances du serveur et gérer les configurations de manière efficace.

En résumé, cette formation vous permettra de devenir un administrateur de serveur Windows compétent, capable de gérer et de sécuriser efficacement les infrastructures informatiques pour répondre aux besoins de l’entreprise.

Haut du formulaire

Niveau 2 :

OSCP (Offensive Security Certified Professional)

Dans cette phase avancée, vous maîtriserez :

– Les concepts fondamentaux de la sécurité informatique, les techniques de piratage, et la méthodologie de test de pénétration.

– Les bases de Linux et de Windows, ainsi que les protocoles réseau.

– Les techniques avancées de piratage, y compris l’exploitation de vulnérabilités et la post-exploitation.

– La méthodologie complète de test de pénétration, de la reconnaissance à la documentation.

– Des laboratoires pratiques passionnants où vous mettrez vos compétences à l’épreuve dans des environnements simulés.

– Un examen final pratique pour valider vos compétences en piratage éthique.

Compétences :

Les compétences acquises après cette formation avancée en sécurité informatique comprennent :

1. Maîtrise des concepts fondamentaux de la sécurité informatique : Compréhension approfondie des principes de base de la sécurité informatique, y compris les menaces, les vulnérabilités et les contre-mesures.

2. Techniques de piratage et méthodologie de test de pénétration : Capacité à utiliser des techniques de piratage éthique et à appliquer une méthodologie de test de pénétration pour évaluer la sécurité des systèmes.

3. Connaissance des systèmes d’exploitation : Compétence dans l’utilisation de Linux et de Windows, ainsi que dans la manipulation des protocoles réseau pour identifier les vulnérabilités et les points faibles.

4. Techniques avancées de piratage : Expertise dans l’exploitation de vulnérabilités, la post-exploitation et d’autres techniques avancées de piratage pour compromettre les systèmes et les réseaux.

5. Méthodologie complète de test de pénétration : Capacité à mener un test de pénétration de manière méthodique, de la reconnaissance à la documentation des résultats, en passant par l’exploitation des failles identifiées.

6. Expérience pratique en laboratoire : Opportunité de mettre en pratique les compétences acquises dans des environnements simulés, à travers des laboratoires pratiques passionnants.

En résumé, cette formation avancée vous préparera à devenir un professionnel compétent en sécurité informatique, capable de comprendre et de contrer les menaces numériques dans des environnements informatiques variés.

CYCLE PRO : SPECIALITES

RESEAU ET SECURITE RESEAU D’ENTREPRISE

Spécialisation 2

Durée : 6 mois

Niveau 1 : CCNA complet (CCNA 1, CCNA 2, CCNA3)

Module 1: Introduction aux réseaux

– Fondamentaux des réseaux informatiques

– Modèles OSI et TCP/IP

– Adresses IP et sous-réseaux

– Périphériques réseau Cisco

Module 2: Configuration des périphériques Cisco

– Configuration des routeurs et des commutateurs Cisco

– Gestion via l’interface en ligne de commande (CLI)

– VLANs et trunking

– Protocole de routage RIP

Module 3: Routage et commutation

– Routage statique et dynamique

– Protocoles de routage dynamique: OSPF et EIGRP

– Listes de contrôle d’accès (ACL)

– Commutation VLAN et trunking

Module 4: Réseaux WAN

– Technologies WAN et leurs caractéristiques

– Configuration de PPP et de Frame Relay

– Introduction aux VPN

– Protocole de routage WAN: BGP

Module 5: Services IP

– Configuration DHCP et DNS

– Sécurité: NAT et PAT

– Qualité de service (QoS)

– Sécurité des périphériques Cisco

Module 6: Gestion du réseau

– Gestion avec SNMP

– Sauvegardes et restaurations

– Surveillance et dépannage

– Configuration avec TFTP et FTP

Module 7: Technologie sans fil

– Introduction aux réseaux sans fil

– Configuration des points d’accès et des contrôleurs sans fil Cisco

– Sécurité des réseaux sans fil

– Gestion des réseaux sans fil d’entreprise

Module 8: Préparation à l’examen CCNA

– Révision des sujets clés

– Pratique d’examen simulé

– Conseils pour réussir l’examen

– Simulations de scénarios d’examen pratiques

Niveau 2 : FORTIGATE

Module 1: Introduction à FortiGate et à la sécurité réseau

– Présentation de FortiGate et de Fortinet

– Principes de base de la sécurité réseau

– Fonctionnalités et composants de FortiGate

Module 2: Installation et configuration initiale

– Installation matérielle et virtuelle

– Configuration initiale de l’interface utilisateur

– Mise à jour du firmware et gestion des licences

Module 3: Gestion des politiques de sécurité

– Création et gestion des règles de pare-feu

– Utilisation des objets d’adresse, de service et de stratégie

Module 4: Sécurité avancée des applications

– Configuration des inspections d’application

– Utilisation des contrôles d’application

– Intégration avec FortiGuard

Module 5: VPN et connectivité distante

– Configuration des VPN IPsec

– Configuration des VPN SSL

– Gestion des tunnels VPN

Module 6: Filtrage du contenu et protection contre les menaces

– Configuration du filtrage web

– Mise en place de l’inspection antivirus

– Configuration de la détection d’intrusion

Module 7: Haute disponibilité et redondance

– Configuration de la haute disponibilité

– Utilisation de la redondance

– Synchronisation de configuration

Module 8: Gestion et surveillance

– Utilisation de FortiManager

– Surveillance des performances avec FortiAnalyzer

– Configuration des alertes et des journaux

Compétences :

Les compétences acquises après cette formation comprennent :

1. Fondamentaux des réseaux informatiques : Compréhension des principes de base des réseaux, y compris les modèles OSI et TCP/IP, ainsi que la configuration des périphériques réseau Cisco.

2. Configuration des périphériques Cisco : Capacité à configurer des routeurs et des commutateurs Cisco, à gérer les VLANs et à utiliser les protocoles de routage comme RIP.

3. Routage et commutation avancés : Maîtrise des concepts de routage statique et dynamique, des protocoles de routage OSPF et EIGRP, ainsi que de la configuration des ACL et du VLAN trunking.

4. Réseaux WAN : Connaissance des technologies WAN telles que PPP et Frame Relay, ainsi que de la configuration des VPN et du protocole de routage BGP.

5. Services IP : Compétence dans la configuration des services DHCP et DNS, ainsi que dans la sécurisation des réseaux avec NAT, PAT et QoS.

6. Gestion du réseau : Capacité à gérer les périphériques réseau avec SNMP, à effectuer des sauvegardes et des restaurations, ainsi qu’à surveiller et dépanner les réseaux.

7. Technologie sans fil : Maîtrise de la configuration des réseaux sans fil Cisco, y compris la sécurité des réseaux sans fil d’entreprise.

8. Préparation à l’examen CCNA : Préparation efficace à l’examen CCNA à travers une révision des sujets clés, des examens pratiques simulés et des conseils pour réussir l’examen.

9. Introduction à FortiGate et à la sécurité réseau : Connaissance des principes de base de la sécurité réseau et de la configuration initiale de FortiGate.

10. Installation et configuration de FortiGate : Capacité à installer et configurer les périphériques FortiGate, ainsi qu’à gérer les politiques de sécurité et à mettre en place des fonctionnalités avancées telles que les VPN et la haute disponibilité.

11. Gestion et surveillance de FortiGate : Utilisation des outils de gestion comme FortiManager et de surveillance comme FortiAnalyzer pour gérer efficacement les dispositifs FortiGate et surveiller les performances du réseau.

En résumé, ces formations permettent aux apprenants de développer des compétences essentielles en matière de réseaux informatiques, de sécurité réseau et de gestion des dispositifs de sécurité, les préparant ainsi à des rôles professionnels dans le domaine des technologies de l’information.

CYCLE PRO : SPECIALITES

PYTHON INFORMATIQUE

Spécialisation 3 :

Durée : 6 mois

Niveau 1: Python 1

Fondamentaux de la programmation

Python pour la sécurité informatique

Module 1: Introduction à Python pour la sécurité

Présentation

de Python et de son utilisation dans le domaine de la sécurité informatique

Installation de Python et configuration de

l’environnement de développement

Module 2: Fondamentaux de Python pour la sécurité

Variables,

types de données et opérateurs en Python

Structures

de contrôle: instructions conditionnelles et boucles

Fonctions:

définition, paramètres et appels de fonction avec des exemples orientés

sécurité

Module 3: Manipulation des fichiers et des données

Lecture

et écriture de fichiers en Python

Traitement

de données et manipulation de chaînes de caractères pour l’analyse de log et la

découverte de vulnérabilités

Module 4: Automatisation des tâches de sécurité

Utilisation

de Python pour automatiser des tâches de sécurité telles que la vérification de

la sécurité des mots de passe, la recherche de vulnérabilités, etc.

Module 5: Introduction aux attaques et à la défense

–

Présentation des types d’attaques courantes telles que l’ingénierie sociale,

les attaques par force brute, etc.

–

Introduction aux concepts de défense en profondeur et de gestion des

vulnérabilités

Niveau 2: Python 2 – Application avancée de Python pour la sécurité informatique

Module 1: Exploitation de

vulnérabilités

Introduction

aux techniques d’exploitation de vulnérabilités courantes telles que les injections

SQL, les débordements de tampon, etc.

Utilisation

de Python pour développer des scripts d’exploitation et de post-exploitation

Création

de virus indétectable

Module 2: Analyse de malware

Introduction

à l’analyse de malware et aux techniques de reverse engineering

Utilisation

de Python pour l’analyse de code malveillant, y compris la désobfuscation et la

détection de signatures

Module 3: Forensique numérique

Introduction

à la forensique numérique et à la collecte de preuves numériques

Utilisation

de Python pour automatiser les tâches de collecte de données forensiques et

d’analyse de preuves

Module 4: Développement d’outils de

sécurité

Conception

et développement d’outils de sécurité personnalisés en Python pour la

surveillance réseau, la détection d’intrusion, etc.

Module 5: Projet pratique

–

Réalisation d’un projet pratique où les participants mettent en œuvre leurs

compétences en Python pour résoudre un problème de sécurité informatique

spécifique, tel que la sécurisation d’un système vulnérable, la création d’un

outil de sécurité, etc.

Compétences :

Après avoir suivi cette formation en deux

niveaux, les participants auront développé des compétences approfondies en

programmation Python spécifiquement adaptées à la sécurité informatique.

Niveau 1 : leur fournit une base solide

en Python et les principes de base de la sécurité informatique. Ils apprennent

à installer et configurer Python, à manipuler des données sensibles, à

automatiser des tâches de sécurité et à comprendre les concepts fondamentaux

des attaques et de la défense en sécurité informatique.

Le Niveau 2 : les emmène plus loin dans

le domaine avec des sujets avancés tels que l’exploitation de vulnérabilités,

l’analyse de malware, la forensique numérique et le développement d’outils de

sécurité personnalisés. Ils acquièrent la capacité de développer des scripts

d’exploitation, d’analyser des codes malveillants, de collecter et d’analyser

des preuves numériques, et de concevoir des outils de sécurité adaptés à leurs

besoins spécifiques.

En conclusion, les participants sortent de

cette formation avec une expertise pratique et des compétences techniques

essentielles pour résoudre des problèmes de sécurité informatique complexes à

l’aide de Python.

LE NIVEAU EXPERT EST ATTEINT SELON LA SPÉCIALITÉ CHOISIE PAR L'ÉTUDIANT SOIT :

LA SPÉCIALITÉ 1 OU LA SPÉCIALITÉ 2.

LA SPÉCIALITÉ 1 OU LA SPÉCIALITÉ 2.

CYCLE EXPERT : SPÉCIALITÉS

SPECIALITE 1

Cycle EXPERT :

Durée : 3 mois

NIVEAU 1

HACKING

: AUDIT EN ENTREPRISE

Introduction à la sécurité

informatique

–

Concepts fondamentaux de la sécurité informatique.

–

Identification des menaces et vulnérabilités courantes.

–

Analyse des enjeux de sécurité et de leurs impacts sur les organisations.

Normes de sécurité informatique

–

Présentation des normes ISO/IEC 27001/27002/27005.

–

Compréhension des exigences et recommandations de ces normes.

–

Comparaison avec d’autres normes de sécurité informatique.

Planification de l’audit de sécurité

–

Objectifs de l’audit de sécurité informatique.

–

Évaluation des risques et identification des actifs critiques.

–

Élaboration d’un plan d’audit de sécurité.

Collecte de preuves et techniques

d’audit

–

Méthodologies d’audit de sécurité informatique.

–

Utilisation d’outils d’audit et d’analyse des vulnérabilités.

–

Collecte et documentation des preuves d’audit.

Audit de conformité ISO/IEC

27001/27002/27005

–

Examen des processus de gestion de la sécurité de l’information.

–

Vérification de la conformité aux exigences des normes ISO/IEC

27001/27002/27005.

–

Évaluation de l’efficacité du système de management de la sécurité de

l’information (SMSI).

Audit des contrôles de sécurité

–

Évaluation des contrôles de sécurité informatique mis en place.

–

Vérification de l’efficacité des contrôles techniques et organisationnels.

–

Identification des lacunes et recommandations d’amélioration.

Rapports d’audit et communication des

résultats

–

Rédaction de rapports d’audit clairs et concis.

–

Présentation des résultats d’audit aux parties prenantes concernées.

–

Suivi des recommandations et des actions correctives.

Exercices pratiques et études de cas

–

Simulation d’audits de sécurité informatique basés sur des scénarios réalistes.

–

Analyse de cas d’audit de conformité ISO/IEC 27001/27002/27005.

–

Exercices de résolution de problèmes liés à la sécurité informatique.

Aspects pratiques de l’audit de

sécurité

–

Gestion de projet pour les audits de sécurité.

–

Considérations éthiques et légales dans l’audit de sécurité informatique.

–

Utilisation d’outils et de technologies d’audit de sécurité.

Compétences :

Après avoir suivi ce cycle d’expertise en audit en entreprise dans le domaine

du hacking, les participants seront équipés d’un ensemble complet de

compétences en sécurité informatique et d’audit. Ils auront acquis une

compréhension approfondie des concepts fondamentaux de la sécurité informatique

ainsi que des normes internationales telles que ISO/IEC 27001/27002/27005.

Ils

seront capables de planifier et de réaliser des audits de sécurité, d’évaluer

les risques, d’identifier les actifs critiques, et de collecter des preuves de

manière méthodique. Ils auront également la compétence nécessaire pour évaluer

la conformité aux normes de sécurité, examiner les processus de gestion de la

sécurité de l’information et évaluer l’efficacité des contrôles de sécurité.

De

plus, ils auront développé des compétences en communication, en rédaction de

rapports d’audit clairs et concis, ainsi qu’en présentation des résultats aux

parties prenantes concernées. Ils seront également capables de mener des

exercices pratiques et des études de cas, ainsi que de gérer des projets

d’audit de sécurité dans le respect des considérations éthiques et légales.

En résumé, les participants sortiront

de ce cycle d’expertise en audit en entreprise avec les compétences nécessaires

pour mener des audits de sécurité informatique approfondis, identifier les

lacunes et recommander des améliorations pour renforcer la posture de sécurité

des organisations.

NIVEAU 2 :

IA ET HACKING

Programme de cours :

Niveau de Base :

1.Introduction à l’IA et ses applications en

cybersécurité :

o Compréhension

des concepts de base de l’intelligence artificielle et de ses applications dans

le hacking éthique.

o Vue d’ensemble

des techniques d’IA utilisées pour améliorer les attaques et les défenses en

cybersécurité.

2.Exploration des techniques d’apprentissage automatique

pour le hacking :

o Introduction

aux techniques d’apprentissage automatique et de deep learning.

o Utilisation de

l’apprentissage automatique pour la détection des vulnérabilités et des

comportements malveillants.

3.Attaques adversaires génératives (GAN) :

o Compréhension

des attaques adversaires génératives et de leur potentiel pour générer des

données malveillantes.

o Applications

des GAN dans la génération de faux documents et d’images pour le phishing.

Niveau Avancé :

4.Utilisation de l’IA pour l’ingénierie sociale :

o Exploration

des applications de l’IA dans l’ingénierie sociale pour la création de faux

profils et de messages de phishing personnalisés.

o Techniques

avancées d’analyse des données sociales pour personnaliser les attaques.

5.

Défense et contre-mesures basées sur l’IA :

o Stratégies de

défense basées sur l’IA pour détecter et prévenir les attaques.

o Utilisation de

techniques d’apprentissage automatique pour l’analyse des journaux d’activité

et la détection d’anomalies.

6.Éthique et législation dans l’utilisation de l’IA en

cybersécurité :

o Discussion sur

les implications éthiques de l’utilisation de l’IA dans le hacking.

o Aperçu des

lois et réglementations pertinentes concernant l’utilisation de l’IA en

cybersécurité.

Ce programme fournira aux étudiants une compréhension approfondie de

l’utilisation de l’intelligence artificielle dans le domaine du hacking

éthique, en couvrant à la fois les concepts de base et les techniques avancées,

ainsi que les questions éthiques et légales associées.

Compétence :

Compétences après la formation :

1. Maîtrise

des concepts de base de l’intelligence artificielle (IA) :

Les étudiants auront une compréhension solide des principes fondamentaux de l’IA et de ses applications spécifiques dans le domaine du hacking éthique et de la cybersécurité.

2. Expertise

dans l’utilisation des techniques d’apprentissage automatique et de deeplearning : Les participants seront capables d’appliquer les techniques

d’apprentissage automatique pour détecter les vulnérabilités, prédire les

comportements malveillants et améliorer les stratégies défensives.

3. Compréhension

des attaques adversaires génératives (GAN) :

Les étudiants seront en mesure de reconnaître et d’analyser les attaques

adversaires génératives et d’appliquer ces connaissances pour contrer les

attaques basées sur la génération de données malveillantes.

4. Capacité

à utiliser l’IA pour l’ingénierie sociale :

Les participants seront en mesure d’explorer et d’exploiter les applications de l’IA dans l’ingénierie sociale pour élaborer des stratégies de phishing

personnalisées et pour analyser les données sociales afin de personnaliser les attaques.

5. Compétences

en défense et contre-mesures basées sur l’IA :

Les étudiants seront capables de mettre en œuvre des stratégies de défense basées sur l’IA pour détecter, prévenir et répondre aux attaques de manière proactive, en utilisant des techniques d’apprentissage automatique pour analyser les journaux d’activité et détecter les anomalies.

6. Conscience

éthique et compréhension de la législation en matière d’IA en cybersécurité :

Les participants seront sensibilisés aux implications éthiques de l’utilisation de l’IA dans le hacking éthique et auront une connaissance générale des lois et réglementations pertinentes dans ce domaine, ce qui les aidera à adopter une approche responsable et conforme aux normes légales et éthiques lors de leurs activités dans le domaine de la cybersécurité.

CYCLE EXPERT : SPÉCIALITÉS

SPECIALITE 2

Cycle EXPERT :

Durée : 4 mois

RESEAU : CCNP

1. Principes de routage avancés

– Concepts avancés de routage

– Configuration avancée des routeurs Cisco

– Protocoles de routage avancés (OSPF, EIGRP, BGP)

– Routage IPv6

– Routage multicast

– Sécurité du routage

2. Conception et configuration de réseaux commutés

– Conception de réseaux commutés

– VLANs et trunking

– Agrégation de liens et gestion de la redondance

– Sécurité du commutateur

– Convergence des réseaux commutés

– Qualité de service (QoS) dans les réseaux commutés

3. Méthodologies de dépannage réseau

– Méthodologies de dépannage réseau

– Outils de dépannage réseau

– Dépannage des protocoles de routage

– Dépannage des réseaux commutés

– Dépannage de la connectivité WAN

– Résolution des problèmes de performance réseau

4. Préparation à la certification

– Examens de pratique

– Révision des concepts clés

– Stratégies de préparation à l’examen

– Simulations d’examen

5. Projets pratiques et travaux dirigés

– Configuration avancée de réseaux Cisco

– Conception et mise en œuvre de solutions réseau

– Scénarios de dépannage réseau

– Simulations de scénarios de production

Compétences :

Après avoir suivi le programme CCNP Routing and Switching, les participants acquerront une expertise approfondie dans les domaines du routage, de la commutation et du dépannage réseau. Ils maîtriseront les concepts avancés de routage et de commutation, ainsi que la configuration des équipements Cisco. Leur connaissance approfondie des protocoles de routage tels qu’OSPF, EIGRP et BGP leur permettra de concevoir et de configurer des réseaux complexes.

De plus, ils seront capables d’identifier, de diagnostiquer et de résoudre efficacement les problèmes de réseau, que ce soit au niveau des protocoles de routage, des réseaux commutés ou de la connectivité WAN. Grâce à leur spécialisation choisie parmi les options proposées, ils développeront également des compétences spécifiques dans des domaines tels que la sécurité des réseaux, les communications unifiées, la virtualisation des data centers ou le routage et la commutation dans les réseaux de service.

En outre, leur préparation à la certification CCNP leur permettra de réussir les examens de certification Cisco et d’obtenir une reconnaissance officielle de leurs compétences. Enfin, grâce aux exercices pratiques et aux projets dirigés inclus dans le programme, ils auront l’occasion de mettre en pratique leurs connaissances dans des scénarios réels et de développer des compétences pratiques essentielles pour réussir dans le domaine des réseaux informatiques.

CERTIFICATION (PRÉPARATION ET CERTIFICATION INTERNATIONALE) :

CERTIFICATION POUR TOUS LES CYCLES

Préparation et certification internationale :

3 mois (au choix)

Certificat : CEH

Certificat : CCNA

Certificat : FORTIGATE

Certificat : OSCP

NB : UN CERTIFICAT INTERNATIONNAL OFFERT AU CHOIX EN PLUS DES CERTFICATIONS DE L’ACADEMIE ET PARTENAIRES

STAGE (03 MOIS)

PUIS :

Embauche

CDD (insertion professionnelle)